REPUBLIKA.CO.ID, JAKARTA - Serangan malware ransomware Wannacry menggegerkan dunia. Sejak Jumat (12/5) diperkirakan 99 negara terkena dampak serangan ransomware ganas ini, termasuk Indonesia. Serangan ransomware ini diketahui setelah beberapa rumah sakit terkemuka mengalami kendala teknis dalam sistem antriannya.

Ketua Lembaga Riset CISSReC, yang juga pakar keamanan cyber Pratama Persadha menjelaskan ransomware sebenarnya sangat banyak jenisnya dan sudah sejak lama menyerang sistem operasi, terutama sistem operasi Windows. "Yang membuat ransomware Wannacry menjadi 'booming' adalah karena ransomware ini menyerang menggunakan zero day exploit, yang belum pernah diketahui sebelumnya," tutur Pratama, kepada Republika, Ahad (14/5).

Pratama mengatakan, saat pertama kali ransomware ini menyerang, sebenarnya Microsoft yang ter-update pun akan tetap terkena karena Microsoft belum mengetahui adanya celah keamanan ini sampai celah itu dipublikasikan. Artinya, ada jeda waktu antara saat ransomware ini menyerang dengan saat Microsoft mengetahui vulnerability (celah keamanan) ini dan melakukan patching.

Menurut Pratama, serangan malware ini bisa dicegah dengan tindakan preventif, yakni selalu melakukan update serta backup data. Ini merupakan hal yang wajib dilakukan agar terhindar dari malware, baik ransomware, virus, ataupun trojan. Update perlu dilakukan baik dari segi aplikasi, anti virus, dan OS yang digunakan.

Selanjutnya, Pratama menambahkan, lakukan hardening terhadap sistem yang digunakan dan matikan servis yang tidak diperlukan. Lalu hindari sembarangan mengklik link-link atau file yang dikirimkan oleh pihak yang tidak dikenal. Sebuah ransomware sebagian besar akan menunjuk ke suatu link, yang kemudian meminta untuk mengunduh software.

"Teknik lain yang dilakukan adalah dengan menyisipkan ransomware ke dalam file-file dokumen. Selalu periksa software-software dan dokumen-dokumen yang diunduh, pastikan pengirim merupakan pengirim yang benar-benar dikenal," ujar Pratama.

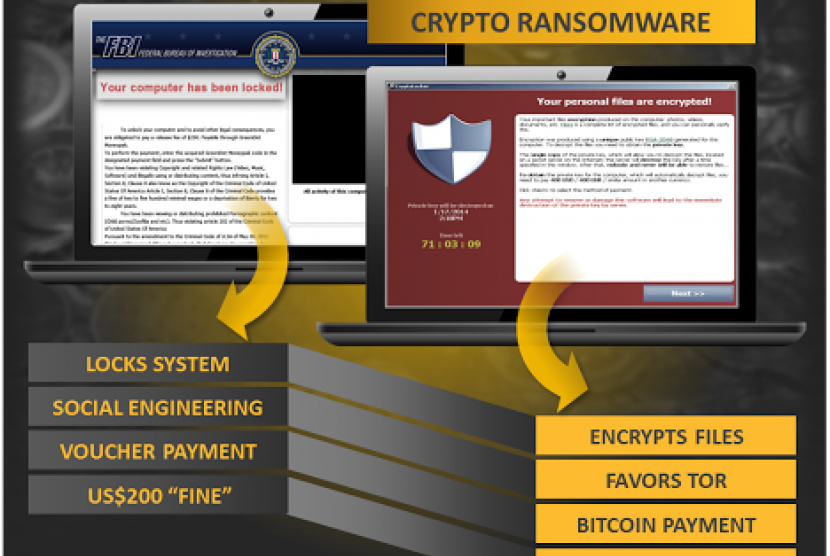

Menurut Pratama, sebagian besar ransomware yang disisipkan ke dalam file dokumen, membutuhkan macro untuk mengeksekusi atau mengaktifkan ransomware. Secara default Microsoft sebenarnya men-nonaktifkan macros, namun demikian, banyak sekali pengguna yang tertipu mengaktifkan macros karena social engineering dari pembuat ransomware.

Pratama mengimbau admin IT di setiap instansi apapun harus segera lakukan update seluruh komputer ataupun server yang berada di jaringan. Lalu melakukan vulnerability scanning terhadap komputer-komputer jaringan.

Khusus untuk ransomware Wannacry, beberapa produk vulnerabilty scanner (https://www.rapid7.com/db/modules/auxiliary/scanner/smb/smb_ms17_010) sudah membuat modul-modul yang mampu mendeteksi vulnerability kelemahan yang dieksploitasi oleh Wannacry.

Eksploit yang digunakan dibocorkan oleh grup hacker "Shadow Broker". Shadow broker pertama kali merilis "Equation Group Cyber Weapons Auction - Invitation" pada Agustus 2016 yang berisikan tools yang diduga digunakan oleh NSA. Kelompok ini pada 14 April 2014 merilis kembali Fifth Leak: "Lost in Translation", yang salah satunya berisi eksploit yang digunakan oleh Wannacry untuk menginfeksi korban.

Vulnerability scanning tidak hanya dapat mendeteksi ransomware, tetapi juga dapat mendeteksi jika ada kelemahan-kelemahan di dalam sistem. Jika ditemukan komputer yang mempunyai kelemahan, kata Pratama, segera lakukan mitigasi dengan memutusan koneksi dari komputer tersebut dan sambungkan lagi setelah dilakukan patching atau update.

"Juga komputer yang terkena ransomware agar dipisahkan dari jaringan, agar tidak menyebar," imbuhnya. Pratama mengatakan, management privilege harus dilakukan secara hati-hati. Jangan berikan akses administrator sistem kepada user jika memang tidak benar-benar diperlukan.

Hal ini karena sebagian besar ransomware membutuhkan privilege admin untuk mengeksekusi eksploit secara otomatis. Yang tak kalah penting, gunakan mail security agar email-email yang masuk ke user dapat dilakukan spam filtering dan antivirus checking. Akan lebih ideal jika diintegrasikan dengan IPS, firewall, dan peralatan security lainnya.

Sebagian besar malware, baik itu ransomware atau trojan memanfaatkan TOR sebagai command and control (C&C), lakukan blocking traffic yang berasal atau menuju ke IP yang digunakan oleh TOR. TOR exit node dapat dilihat di https://check.torproject.org/cgi-bin/TorBulkExitList.py dan blok semua port kecuali memang port-port yang diperlukan.